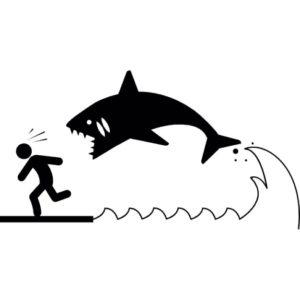

Alcuni semplici suggerimenti che ciascuno, ma soprattutto i dipendenti, dovrebbe seguire per evitare la compromissione dei dati aziendali.

Alcuni semplici suggerimenti che ciascuno, ma soprattutto i dipendenti, dovrebbe seguire per evitare la compromissione dei dati aziendali.

I dipendenti, anche quelli ben informati sulla sicurezza informatica, sono spesso impreparati ad affrontare problematiche di sicurezza. Può anche diventare difficile capire se sono stati compromessi realmente o se stanno solamente affrontando qualche genere di problema informatico.

Secondo una indagine recente è piuttosto comune che la gente sia presa dal panico e dallo stress quando si viene colpiti. I problemi possono persino diventare peggiori se non si sa come gestire la situazione nel modo corretto, pertanto si dovrebbe considerare di seguire un preciso piano di azione. Iniziare a compiere con calma questi passi per limitare il danno e cercare di scoprire che cosa è successo: aiuterà a risparmiare tempo, soldi e grattacapi. Lo scenario prospettato è quello tipico dei dipendenti che svolgono il loro lavoro su dispositivi, tipicamente pc, collegati in rete.

- NON FARSI PRENDERE DAL PANICO: potrebbe sembrare scontato, ma è tipicamente la prima reazione di chi è stato colpito. Sebbene sia molto difficile quantificare l’impatto negativo di un incidente sulla sicurezza per un’azienda, allo stesso tempo i dipendenti non dovrebbero sentirsi in colpa e reagire cancellando dati come le informazioni personali o la cronologia del browser per nasconderli ai propri datori di lavoro (ognuno, si sa, usa il computer aziendale anche per cose personali, quindi non serve nasconderlo). Meglio mantenere la calma e focalizzarsi sul fare ciò che serve per risolvere la situazione.

- NON SPEGNERE IL COMPUTER O IL DISPOSITIVO: un errore comune che molte persone fanno in preda al panico, è spegnere il dispositivo. Dopo tutto, un dispositivo compromesso non può fare reali danni senza alimentazione. Ma fondamentalmente spegnere il dispositivo significa far sparire tutte le informazioni memorizzate nella memoria RAM, che possono essere utili a chi deve analizzare ciò che è successo. Spegnere il computer è come distruggere le prove e le prove possono aiutare a scoprire chi sono gli attaccanti e cosa hanno fatto. Se è un dispositivo alimentato a batteria assicurarsi che questa non si esaurisca.

- SPEGNERE ASSOLUTAMENTE LA CONNESSIONE DI RETE DEL DISPOSITIVO: se è possibile farlo fisicamente allora è indispensabile farlo. Se spegnere il computer è un’azione che dà dei vantaggi ai criminali, lasciarlo connesso alla rete non è buona cosa. Se il dispositivo è stato compromesso si presumere che il virus voglia muoversi nella rete. Quindi disattivare la connessione di rete eviterà che l’attaccante usi il dispositivo per infiltrarsi più a fondo nella rete e forse metterà eventuali programmi malevoli in uno stato di confusione che ne può ridurre l’aggressività o addirittura bloccare. Spegnere le connessioni possibili:

LAN (cavo di rete, si può staccare fisicamente)

WI-FI

Bluetooth

Rimuovere eventuale scheda SIM se presente. Non continuare ad usare nessun tipo di dispositivo di archiviazione removibile (chiavette, schede di memoria inclusi telefoni e tablet) che sono entrati in contatto con il dispositivo compromesso (fisicamente o via rete cablata o wireless). - NON TOCCARE PIU’ IL COMPUTER: dopo i primi 3 passi è stato fatto molto. Aver impedito al virus di muoversi nella rete aziendale attraverso il dispositivo è fondamentale. E se è stato fatto senza distruggere le prove che altri (come il responsabile IT della azienda o un investigatore) possono usare per tracciare l’attacco e trovare come e quando la violazione è avvenuta, cosa ha fatto l’attaccante e, con un po’ di fortuna, di chi si tratta, allora esiste una base di partenza utile.

- DOCUMENTARE COSA E’ AVVENUTO: raccogliere le idee per ricostruire e registrare che cosa è avvenuto. Data e ora degli eventi sono particolarmente importanti. Il dispositivo è inusabile, quindi prendere carta e penna e iniziare a scrivere. Cercare di ricordare e includere più dettagli possibili. Annotare cosa ha fatto capire che c’era un problema, cosa si stava facendo quando è iniziata la criticità, qualunque email strana o altro comportamento notato recentemente, qualche dispositivo di archiviazione removibile o altra periferica per computer usata recentemente, pagine web visitate (senza nascondere nulla perché potrebbe venir scoperto comunque e aver taciuto di essere stati sul sito xxx o yyy serve poco).

- CHIEDERE AIUTO: chi contattare dipende da ogni singola azienda, ma è necessario comunicare quanto accaduto a qualcuno quanto prima, sia che sia il responsabile IT dell’azienda o un consulente di sicurezza esterno.

In scenari diversi o più complessi, ove ci siano server o altri dispositivi di archiviazione dati, il comportamento da assumere potrebbe essere diverso ma ogni azienda dovrebbe predisporre delle linee guida e figure di riferimento da interpellare in caso di problemi.

Articolo tratto dal notiziario di F-Secure